Антивірусні системи з хмарною архітектурою

Інформація займає одне з найважливіших місць у житті нашого суспільства, тому захист інформації є невід’ємною частиною її використання.

Захист інформації найчастіше розглядається в контексті захисту її носіїв. Захист носіїв вимагає складного і різноманітного програмного і апаратного забезпечення. При існуванні безлічі архітектурних рішень носіїв, існує таке ж безліч їх захистів.

Методи захисту

Шкідливе ПО постійно вдосконалюється, у зв’язку з цим виробники антивірусів постійно оновлюють базу вже відомих сигнатур (ділянок коду відомого вірусного ПЗ, за яким це ПЗ детектується) або зовсім забороняють модифікацію і додавання ПЗ, а також файлів в критичних місцях ЕОМ.

Для боротьби з новими загрозами використовують механізми евристичного і сигнатурного аналізу та проактивні (поведінкові) захисти, які аналізують ПЗ в процесі роботи і виявляють підозрілі дії. Також часто використовується метод перевірки контрольних сум.

Нові методи маскування

Зараз почали з’являтися концептуально нові руткіти, засновані на роботі поза операційної системи.

Один з таких методів використовується в Boot-руткітах. Вони переписують завантажувальний запис (MBR – головний завантажувальний запис) і після завантаження BIOS виконують шкідливий код, і тільки потім завантажується операційна система.

Більш цікавий клас руткітів, які засновані на використанні апаратної віртуалізації. Їх називають Blue Pill (англ. «Блакитна пігулка»). Вперше цей клас руткітів був публічно продемонстровано у вигляді демонстраційної програми Джоани Рутковської на конференції Black Hat Briefings 3 серпня 2006 у вигляді зразка реалізації для ядра ОС Microsoft Windows Vista [1].

Метод маскування – «блакитна пігулка»

Концепція «Блакитна пігулка» полягає в захопленні запущеного примірника операційної системи (захоплення проводиться при запуску ОС) «тонким» гіпервізором і віртуалізацією ним іншої частини роботи комп’ютера.

Попередня операційна система буде все ще підтримувати існуючі в ній посилання на всі пристрої та файли, але майже всі, включаючи апаратні переривання, запити даних і навіть системний час будуть перехоплюватись гіпервізором, який буде відсилати фальшиві відповіді.

Єдиним способом виявити «блакитну пілюлю» є визначення того факту, що завантажена у віртуальне середовище реалізація функціонує не так як належить. Віртуалізація може бути виявлена ??при атаці за часом, заснованої на зовнішніх джерелах часу [1].

Існуючі методи захисту

Реалізація захистів від подібних загроз ділиться на два класи:

- Повна заборона роботи або модифікації інформації поза ОС на апаратному рівні;

- Своєчасне детектування і знешкодження загроз під час роботи ОС (RedPill (англ. «Червона пігулка») [2], атака за часом, атака по продуктивності [1]).

Захист на апаратному рівні складний в реалізації та дорогий, а надійних способів виявлення і знешкодження таких загроз на даний момент не існує.

Метод виявлення форми віртуалізації тонким гіпервізором «Червона пігулка» був запропонований Джоаною Рутковською. Він заснований на підрахунку кількості таблиць векторів переривань в оперативній пам’яті ЕОМ. Даний метод може адекватно працювати тільки в системах з одним процесорним ядром.

Атаки за часом і по продуктивності засновані на перекручуванні тимчасових і швидкісних характеристик ЕОМ при впровадженні гіпервізора.

Хмарні обчислення і майбутнє антивірусних систем

З розвитком телекомунікаційних систем багато антивірусних компаній почали звертати увагу на хмарні обчислення [3, 4, 5].

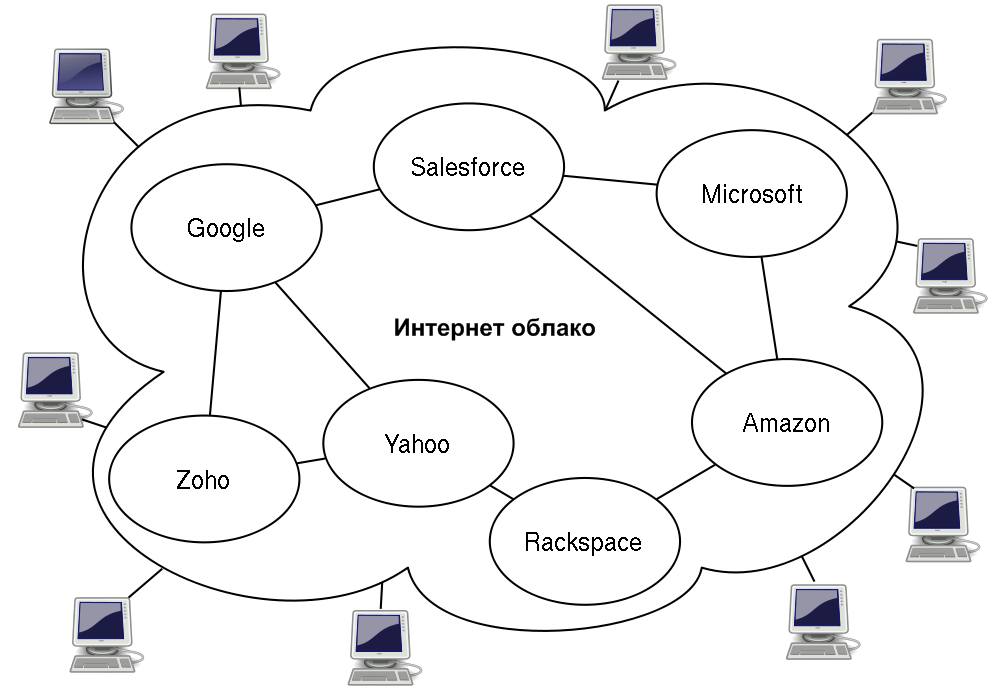

Концепція хмарних обчислень полягає в наданні кінцевим користувачам віддаленого динамічного доступу до послуг, додатків (включаючи ОС і різну інфраструктуру) і обчислювальних ресурсів різної потужності [Рис. 1] [6].

Рисунок 1 – Інтернет хмара та його користувачі

Хмарні обчислення діляться на два типи:

- Платформні хмари;

- Хмари послуг;

Платформні хмари надають доступ до будь-якої платформи. Це може бути операційна система, система для наукових розрахунків і т. п.

Хмари послуг надають лише послуги. Зазвичай користувачі не мають доступу до широких налагодження хмари, даних і конфігурацій. Антивірусні системи починають активно використовувати обидва типи хмар.

Платформні хмари дуже спеціалізовані і служать, звичайно, великим обчислювачем і накопичувачем статистики роботи настільних антивірусних систем або базою даних новітніх сигнатур. Хмари послуг використовуються для надання користувачам можливості завантаження підозрілих файлів в хмару і антивірусного аналізу без споживання ресурсів ЕОМ користувача [5].

Організація роботи антивіруса з хмарою

Подробиці роботи комерційних антивірусних систем з антивірусними хмарами приховані комерційною таємницею. Але проаналізувавши відкриті джерела можна виділити кілька способів організації роботи антивірусних хмар:

- Робота з метаданими і хеш-функціями виконуваних файлів. Їх аналіз у хмарі експертною системою [7];

- Передача актуальних вірусних сигнатур частими і маленькими порціями на ЕОМ користувача [5];

- Технологія SONAR (виставляння балів небезпеки програми, по виконуваних їм операцій і аналіз у хмарі) [3].

Всі наведені технології мають свої переваги і недоліки, але основну роль тут починають грати хмарні обчислення. Антивірусні хмарні обчислення переймають всі проблеми, властиві хмар. До них також додаються проблеми антивірусного ПО [7].

Недоліки сучасних хмарних антивірусних систем

Сучасні хмарні антивіруси оперують такими поняттями як метадані, хеш-функції, рейтингова система оцінки небезпеки об’єктів. Всі ці підходи не забезпечують гідну відсіч принципово новому ПЗ. Вони екстенсивно борються з погрозами, лише нарощуючи потужність обладнання і прискорюючи час реакції на нові епідемії.

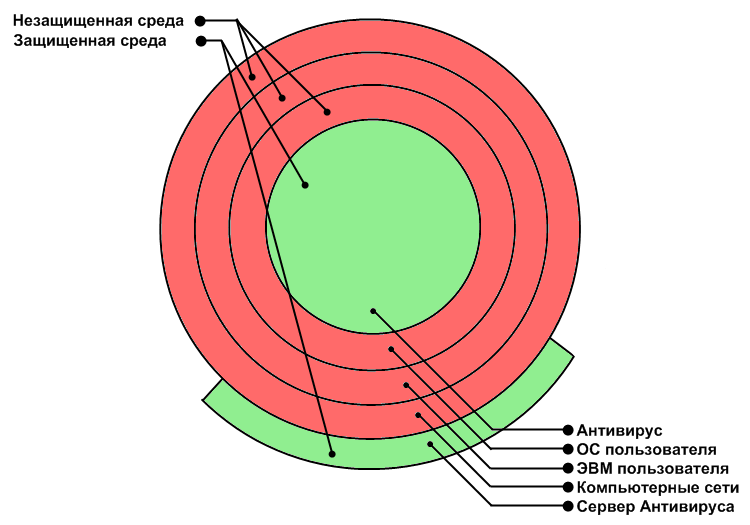

Також серйозною проблемою є робота антивірусних систем в незахищених середовищах [Рис. 2.]. З цієї причини багато антивірусні засоби містять механізми захисту цілісності, але й сьогодні ця проблема є актуальною [8, 9].

Рисунок 2 – Проблеми роботи в незахищених середовищах

Хмарні антивірусні системи зробили лише маленький крок у бік освоєння всіх можливостей хмарних обчислень. Ці кроки покликані знизити споживання користувача ресурсів, прискорити оновлення вірусних сигнатур [7] і створити експертну базу сучасних загроз. Таке рішення не стане “срібною кулею” [10]. Воно не привнесло нових методів боротьби зі шкідливим ПЗ, а лише модифікувало, і без того вже сильно застарілі підходи.

Беззахисність перед руткітами з апаратноою віртуалізацією

Всі підходи, що застосовуються в роботі сучасних антивірусних систем виявляються безпорадними проти руткітів, що виконуються поза ОС і принципово нового шкідливого ПО [1, 11].

Шкідливі програми у вигляді тонкого гіпервізора частково або зовсім не використовують ресурсів ОС, не інфікують її файли, працюють з обладнанням ЕОМ без використання драйверів ОС, то вони абсолютно невидимі для сучасних антивірусних систем, у тому числі і хмарних.

Хмарні обчислення можуть вирішити цю проблему, за рахунок перенесення системи прийняття рішень про інфікування в захищене середовище хмари.

Хмарний антивірус з захищеним середовищем виконання

Хмара застосовується при серйозних обчисленнях для зниження навантаження на клієнтів. У антивірусних системах вона служить швидким каналом поширення нових антивірусних баз, а так само накопичувачем відомих загроз.

Можна піти далі і зробити всю хмару одним великим антивірусним середовищем. У цьому випадку на ЕОМ користувачів будуть розташовуватися лише клієнти, що працюють в ролі датчиків. Вони циклічно будуть знімати показники характеристик клієнтських ЕОМ, і відсилати їх у хмару. У хмарі буде проводитися статистичний підрахунок змін характеристик користувача ЕОМ. У такому випадку, при інфікуванні користувача новим вірусом, хмара занесе спотворені свідчення характеристик ЕОМ в свою базу даних, а експертна система зробить висновок про зараження ЕОМ. Якщо ж ЕОМ користувача підключена до мережі, але при цьому відсутній зв’язок з клієнтом антивірусної системи, то ця ЕОМ вважається скомпрометованою, і слід вжити заходів з виявлення та знешкодження зловмисних програм.

Головним, і найскладнішим, у такому підході буде виявлення характеристик ЕОМ, які спотворюються при впровадженні зловмисних програм в ЕОМ користувача, і безпечна передача їх в хмарний обчислювач.

Такий підхід дозволить набагато швидше реагувати на нові загрози, тому що існує всього один вузол, який приймає рішення. Це дозволить уникати епідемій, які зараз набувають все більш масовий характер.

У клієнтських ЕОМ антивірусне ПЗ все одно повинно мати засоби самозахисту, захищеної передачі по мережі, а також детектування «елементарних» вірусних загроз («елементарних» – загроз, з якими ця антивірусна система вміє боротися).

Концепція створення захищеного середовища виконання

В ідеальному випадку захищеним середовищем виконання вважається виконання програм, дії яких і їх можливі наслідки повністю відомі. Ці програми виконуються в ОС, про яку також все відомо (наприклад, є доступ до вихідного коду). Таким чином, буде виключена можливість прихованого впровадження програмних «закладок» і недокументованих можливостей. ОС працює на ЕОМ і пристроях, які зібрані з компонентів, виготовлених під належним контролем за відомою технологією. У цьому випадку буде виключена можливість впровадження апаратних «закладок» і недокументованих можливостей. А далі харчування, приміщення, будівля і т.д. Також доступ до роботи з ЕОМ має бути строго регламентований і обмежений довіреною колом осіб.

У житті створення цього захищеного середовища необхідно різним державним і військовим відомствам. Особливо якщо вони мають справу з державною таємницею, від їх роботи залежить безпека країни.

В інших галузях застосування ЕОМ такий режим майже не використовується через його дорожнечу і зниженння гнучкості.

Дуже багато апаратних і програмних рішень на сучасному ринку не можуть забезпечити захищене середовище виконання, тому програми набувають захисні механізми: контролю цілісності, антіотладочние прийоми, упаковка і обсфукація (запис сміттєвого коду у виконуваний модуль, з метою ускладнити вивчення ПЗ).

Під захищеним середовищем слід розуміти збір інформації, аналіз і прийняття рішення про інфікування клієнтської ЕОМ в середовищі, яке знаходиться поза зоною збору інформації. Це середовище має більшу надійність і керованість, в порівнянні з клієнтською ЕОМ, і не може бути скомпрометована внаслідок інфікування клієнтської ЕОМ.

Створення захищеного середовища виконання вимагає серйозних матеріальних і ресурсних витрат, а також серйозного ускладнення програмного забезпечення. Коли дані не є державною таємницею, вважається, що захист буде ефективним, якщо на його подолання потрібно більше коштів, ніж коштують самі дані. Тому завжди необхідно знаходити компроміси, що дозволяють за прийнятну вартість отримувати достатньо надійні програмні або апаратні рішення.

Оцінка захищеності та ефективності пропонованого рішення

Клієнтська ЕОМ може бути скомпрометована, але хмара залишиться в працюючому стані, тому що від клієнта хмара отримує тільки дані для ведення статистики і розрахунків, назад може надсилатися будь необхідна інформація.

При повній відмові клієнта антивірусної системи хмара може повідомити користувача про наявні проблеми з його ЕОМ будь-яким іншим доступним способом (мобільне текстове повідомлення, електронна пошта, сайт антивірусної системи).

У такому випадку з ладу може вийти лише клієнтська частина, хмарний обчислювач залишається дієздатним в не залежності від стану клієнтських ЕОМ.

Звичайно ж, при обміні повідомленнями хмари з клієнтом антивірусного системи повинен бути забезпечений достатній рівень контролю якості вхідних повідомлень, реалізований контроль цілісності та ідентифікація клієнтської ЕОМ.

Пропоноване рішення більш ефективно, ніж звичайні настільні антивірусні системи з централізованим сервером оновлень баз сигнатур:

- За продуктивністю. Всі обчислювальні операції переносяться в хмару, тим самим знижуючи навантаження на ЕОМ користувача;

- За латентністю. Швидкість виявлення нових загроз та оповіщення доступних клієнтів про нову небезпеку збільшується;

- За захищеністю. Хмара не може бути скомпрометовано клієнтом, тому база загроз буде завжди актуальна і ціла;

- За актуальністюі. Експертна система при вирішенні про зараження бере до уваги всі дані зібрані з клієнтських ЕОМ. З’являються більш широкі можливості аналізу, ніж у підходу з виявленням сигнатур.

- За впровадження нових рішень. Нові методи виявлення та знешкодження вірусних погроз в першу чергу будуть впроваджуватися в хмару, тим самим зменшуючи вплив на прийняття рішень при старіння ПО на ЕОМ клієнта.

Варто згадати, що деякі антивірусні системи мають повноцінної хмарної архітектурою. Це пов’язано з новизною хмарних обчислень, як підходу до забезпечення антивірусної безпеки.

Виявлення характеристик контролю

Експертами в області безпеки було запропоновано декілька способів визначення завантаження тонкого гіпервізора до основної ОС:

- Атака за часом;

- Атака по продуктивності;

- Метод протидії «Червона пігулка».

Атака за часом заснована на зовнішньому джерелі часу. З цього джерела часу контролюється час виконання команд та окремих операцій на користувача ЕОМ. При наявності в пам’яті завантаженого гіпервізора, його код теж виконується, а також втручається в роботу ОС і окремих програм. При виконанні стороннього коду на ЕОМ, час виконання команд спотворюється, і стає здійсненна атака за часом.

Атака по продуктивності заснована на зниженні продуктивності для користувача ЕОМ при виконанні на ній стороннього коду.

Метод протидії «Червона пігулка» заснований на підрахунку кількості таблиць векторів переривань в оперативній пам’яті ЕОМ. Даний метод може адекватно працювати тільки в системах з одним процесорним ядром.

Актуальним методом виявлення тонкого гіпервізора можна вважати контроль складу та характеристик обладнання. Працюючий гіпервізор, для повного контролю над користувача ЕОМ, повинен повністю віртуалізувати роботу з роботу ОС з обладнанням. Зважаючи на різноманіття і відмінностей в характеристиках обладнання, тонкий гіпервізор повинен володіти величезним набором подмодулей роботи з обладнанням. При цьому можна грунтуватися на тому ж часу реакції і продуктивності окремого обладнання при пошуку гіпервізора. Природно весь аналіз повинен проводитися на безпечній ЕОМ чи хмарі.

Наприклад, при перевірці оперативної пам’яті користувальницької ЕОМ її обсяг зменшиться при роботі тонкого гіпервізора. Деякі експерти з безпеки висловлювали думку, що при перевірках подібного роду, гіпервізор може вивантажити себе з пам’яті, тим самим сховатися від антивіруса. При таких діях гіпервізора стають доступні стандартні способи боротьби з шкідливим ПЗ: сканування дисків, сигнатурний аналіз, аналіз завантажувальних областей і пр.

Варто звернути увагу на технології динамічної зміни продуктивності процесорів, шин, пам’яті і накопичувачів інформації. У сучасних переносних ЕОМ існує безліч технологій покликаних економити енергоспоживання при роботі від батарей, знижувати рівень шуму і нагрів обладнання. У більшості випадків ці технології динамічно змінюють продуктивність ЕОМ для досягнення потрібного ефекту. У таких випадках інтерпретація статистичних даних, отриманих від клієнта, повинна бути модифікована з урахуванням мінливих продуктивності (введення поправочних коефіцієнтів). У даній роботі питання динамічного зміни продуктивності ЕОМ не розглядаються, бо вони ніяк не впливають на демонстрацію представлених підходів та алгоритмів.

Атака за часом, атака по продуктивності, метод протидії «Червона пігулка», контроль обладнання, всі ці методи виявлення роботи тонкого гіпервізора дадуть серйозну відсіч шкідливому ПО при грамотній реалізації антивіруса і винесенні системи прийняття рішень про інфікування в захищене середовище, наприклад, хмара.

Висновки

До плюсів хмарних антивірусів можна віднести:

- Захищеність середовища прийняття рішень;

- Підвищену продуктивність;

- Скорочення часу реакції на нові загрози;

- Підтримка актуальності бази даних загроз;

- Прискорене впровадження нових засобів боротьби зі шкідливим ПЗ;

- Прихована логіка прийняття рішень;

- Неможливість перевірки ефективності маскування нового шкідливого ПО без внесення інформації про нього в базу даних загроз хмари;

- Зведення до мінімуму помилкових спрацьовувань.

Недоліків теж достатньо, багато з них виникають через використання хмарних обчислень, тому хмарним антивірусним системам притаманні всі недоліки хмарних обчислювачів:

- Проблеми завантаження мережевих підключень на повільних каналах зв’язку;

- Неможливість ефективного антивірусного перевірки по запиту користувача без серйозного збільшення кількості звернень клієнта до хмари;

- Непрацездатність антивірусної системи за відсутності з’єднання з хмарою (локальна ЕОМ, без підключення до мережі).

Як видно переваг у хмарних антивірусних систем набагато більше. Сучасний прискорений розвиток телекомунікаційних мереж зробить більшу частину проблем використання хмарних обчислень неактуальними. Також дуже великою перевагою є створена захищене середовище виконання. Воно дозволяє вивести сучасні антивірусні засоби на новий рівень у боротьбі з сучасними загрозами.

За даними internetua.com

HP планує вкласти $ 2 мільярди в хмарні сервіси

Hewlett Packard інвестує $ 2 мільярди в розвиток своїх хмарних сервісів. Про це представники компанії заявили на прес-конференції в Лас-Вегасі.

Компанія HP провела презентацію своїх нових хмарних технологій, роблячи акцент на високій швидкості роботи і простоті їх використання, яке в буквальному сенсі зводиться до принципу «drag and drop», знайомому кожному користувачеві ПК. Демонстрація вразила далеко не всіх глядачів, багато стали задавати питання про технічну сторону хмари від Hewlett Packard і помітили, що на даному етапі розвитку технологій така простота роботи є неможливою. Інтернет-сайт computerworld.com повідомив, що гендиректор Hewlett Packard Лео Апотекер (Leo Apotheker), заявив про готовність компанії інвестувати $ 2 мільярди у розвиток і просування хмарних технологій.

Слухачами доповіді було поставлено питання про фінанси, а саме, яку суму потрібно затратити компанії, що побажала застосовувати хмарні технології HP у своїй справі. На запитання відповів Ірв Ротман (Irv Rothman), глава дочірньої компанії HP – HP Financial Service. За його словами, в процесі просування хмарних технологій і сервісів Hewlett Packard будуть використані такі фінансові інструменти, як продаж і зворотна оренда активів. Пан Ротман запевнив, що фінансові директори багатьох компаній проявляють зацікавленість в подібному типі співробітництва.

На даний момент компанія стурбована пошуком партнерів по просуванню хмарних сервісів, зокрема, інтернет-провайдерів, хостерів і дата-центрів. Першим уклав договір з HP дата-центр Savvis.

За даними internetua.com

iCloud як останній цвях у труну PC

Здивувати пересичену електронними чудасіями публіку нелегко, але в черговий це безсумнівно вдалося Apple. На відкритій два дні тому конференції для девелоперів WWDC, компанія не показала довгоочікуваний iPhone 5. І навіть наступна версія мобільного iOS (теж за п’ятим номером, реліз восени) та оновлення Mac OS X під кодовим ім’ям Lion (більше двох сотень виправлень та нових функцій) не стали головним сюрпризом.

Найважливішу новинку презентував особисто Стівен Джобс, який повернувся зі свого безстрокового лікарняного, щоб зайвий раз підкреслити, наскільки важливий для Apple і її користувачів цей анонс. Звертаючись до аудиторії з традиційно порожньої сцени, під мовчазний акомпонемент майорівшої на задньому плані стилізованої металевої хмаринки, батько айфонів і Айпад представив набір веб-сервісів iCloud, що переміщає цифровий центр ваги з персоналки в Мережу. Або – як це модно тепер говорити – в хмару.

Порівняти бурю, що піднялася в комп’ютерній та колокомп’ютерно? пресі після презентації iCloud, можна лише з тим, що коїлося після вбивства нещасного Осами. І те що сталось особливо вражає, якщо врахувати граничну простоту продукту. Описати принцип його дії можна буквально двома реченнями. iCloud фактично – жорсткий диск, доступний через Інтернет. З його допомогою програми, що працюють на всіх пристроях Apple, автоматично діляться між собою своїми даними.

Уявіть собі абстрактний документ, який ви створили на смартфоні. Нехай це буде фотографія, текстовий файл або календарний запис – в даному випадку його тип не має значення. Важливо, що з iCloud ви можете забути про те, де ваш документ знаходиться фізично.

Операційна система сама подбає про те, щоб скопіювати його в хмарне сховище, а звідти так само автоматично передати на всі інші підконтрольні особисто вам пристрої – наприклад, планшетку, десктоп і навіть, якщо знадобиться, плеєр. Отже, опинившись за вашим десктопом, ви зможете відразу використовувати цей документ, без будь-яких додаткових операцій.

Народившись в хмарах, наступне покоління комп’ютерних користувачів може і не знати, що таке жорсткий диск

Народившись в хмарах, наступне покоління комп’ютерних користувачів може і не знати, що таке жорсткий диск

Так фотографія, зроблена за допомогою iPhone, вже через кілька секунд буде доступна на Макінтош. А цифрова книга, придбана в магазині Apple, негайно відобразиться на всіх пристроях даного користувача, здатних цю книгу відтворити. Пошта, музика, книги, контакти, системні оновлення – коротше кажучи, всі типи даних, що використовуються операційною системою iOS, а також (у недалекому майбутньому) дані, що породжуються сторонніми додатками для неї можуть або зможуть передаватися непомітно для користувача через iCloud, без участі персонального комп’ютера.

Справедливості ради слід зазначити, що сам Джобс наполягає на ущербності порівняння iCloud і веб-накопичувача. Але Джобс лукавить – на догоду маркетингової цінності. Єдина відмінність новинки від доступного через Інтернет жорсткого диска полягає в інтелектуальності, умінні iCloud працювати без участі користувача і непомітно для нього.

iCloud – не перша ініціатива хмарна Apple. Компанія вже проводила обмежені експерименти такого роду, найтриваліший і масштабний з яких, платно-передплатний MobileMe, зібрав (по стороннім оцінками) 3 мільйони користувачів і проіснував три роки, аж до лютого 2011. Apple і Джобс особисто вважають MobileMe провалом, але завдяки йому компанія змогла отримати безцінний досвід.

iCloud увібрав в себе все те, чого бракувало MobileMe. Він універсальний в сенсі підтримуваних типів даних, дуже тісно інтегрований з операційною системою і додатками, а на додачу до всього в базовій конфігурації ще й безкоштовний.

iCloud буде доступний кожному користувачеві пристроїв Apple (а можливо, і iTunes під MS Windows). Базовий варіант передбачає 5 Гбайт вільного місця, причому програми, музика та книги, придбані в магазині Apple, не враховуються. Конфігурація і вартість розширеної платній версії поки не визначені. Попереднє API iCloud доступний розробникам прямо зараз, офіційний старт сервісу запланований на початок осені.

Хороший продавець, Джобс свідомо експлуатує інтимну жилку в спілкуванні з аудиторією. Він зізнається їй у коханні, піднімаючись на сцену, і не ховається від об’єктивів, обіймаючи дружину після виступу. Нам постає старий, втомлений людина – але не таким чи мріється духовний лідер публіці?

Звичайно ж Apple не єдина і не перша компанія, замислившись над адаптацією хмарної механіки під потреби пересічних комп’ютерних користувачів. У «хмарах» будує свій бізнес Google – згадайте її Хромбукі і набір додатків Google Apps (див. «Google дає нетбукам другий шанс …»). Хворіє «хмарами» Microsoft, з її Office 365 і накопичувачем Windows Live SkyDrive, інтегрованим в Windows Phone. Успішно експлуатує «хмару» Amazon.com, що прив’язала до нього книги і музику. Але Apple безсумнівно зуміла домогтися унікального результату.

Навіть після знімання маркетингового флеру, майстерно наведеної Стівеном Джобсом, iCloud залишається продуктом революційним. З ним Apple першою вступає в постперсональное майбутнє, яке вона ж сама одне з перших і передбачала. Компанія володіє величезною армією мобільних пристроїв: за її власними даними, на цей момент продано більше 200 мільйонів екземплярів пристроїв під управлінням iOS (включаючи iPod Touch). Відтепер вони зрівняні в правах і можливостях з десктопами, а десктопи позбавлені привілеї центру цифрового всесвіту.

Важливо і те, як ідея втілена. Одноосібно контролюючи екосистему Mac OS X і iOS, Apple змогла вписати iCloud в свої продукти так, що пересічний користувач його навіть не помітить. Джобс абсолютно правий, стверджуючи: користуванню iCloud не потрібно вчитися, тому що вчитися нічому. Він просто працює. Домогтися цієї ідеальної простоти і універсальності конкурентам буде нелегко, якщо взагалі можливо – адже ніхто з них, за винятком хіба що Microsoft, не має такого впливу на весь спектр обчислювальної техніки, від смартфонів до десктопів. Що, в свою чергу, додасть привабливості продуктів Apple, який отримав тепер без перебільшення унікальне властивість.

На жаль, про нутрощах iCloud відомо порівняно небагато. Apple традиційно маскує технічну виворіт, тому як мінімум до осені, коли сервіс буде запущений, про його недоліки можна тільки здогадуватися. На даний момент виділено два потенційно небезпечних моменти. По-перше, насторожує факт зберігання більшої частини даних користувача в «хмарі», а фактично – на території США, у трьох гігантських дата-центрах, відданих під iCloud його творцем. Як впишеться ця обставина в політику безпеки іноземних компаній і організацій, що використовують комп’ютери Apple?

Другий нюанс – навантаження на бездротові мережі і вартість трафіку. Вже сьогодні мобільні пристрої тяжким тягарем лежать на операторах стільникового зв’язку, повсюдно усувається від безлімітних тарифів (див. «Як у США безлімітку скасовують …» і «Ростелеком обмежить доступ?”). Уявіть, як виростуть обсяги переданих даних після пришестя iCloud! Очевидно, розуміючи, що цього не переживуть ні оператори, ні самі користувачі (гаманці яких не бездонні), Apple обмежила iCloud-трафік мережами Wi-Fi. Повторюся, подробиці невідомі, але з того, що було сказано, випливає, що синхронізація з хмарою буде відбуватися тільки в зонах дії Wi-Fi. Мобільний лінки, принаймні за замовчуванням, використовуватися не будуть.

За даними internetua.com

Недавні записи

- IBM відкриє доступ до суперкомп’ютера Watson для всіх

- Handle: блискавичне сортування вхідної пошти і керування завданнями і нагадуваннями

- Sqwiggle – система відеокомунікацій для команд , яка бореться з самотністю при віддаленій роботі

- Компанія CleanTalk завершила розробку програми для захисту сайту від спаму.

- Хмарні сервіси легко використовувати для поширення вірусів

Архів

- Листопад 2013 (3)

- Жовтень 2013 (1)

- Вересень 2013 (3)

- Серпень 2013 (4)

- Січень 2013 (7)

- Грудень 2012 (6)

- Листопад 2012 (8)

- Жовтень 2012 (4)

- Вересень 2012 (3)

- Серпень 2012 (4)

- Липень 2012 (3)

- Червень 2012 (10)

- Травень 2012 (7)

- Квітень 2012 (13)

- Березень 2012 (12)

- Лютий 2012 (6)

- Січень 2012 (15)

- Грудень 2011 (10)

- Листопад 2011 (11)

- Жовтень 2011 (10)

- Вересень 2011 (9)

- Серпень 2011 (14)

- Липень 2011 (16)

- Червень 2011 (21)

- Травень 2011 (4)

- Квітень 2011 (3)

- Березень 2011 (1)

- Лютий 2011 (3)

- Січень 2011 (2)

- Грудень 2010 (6)

- Листопад 2010 (1)

- Жовтень 2010 (6)

- Вересень 2010 (6)

- Серпень 2010 (5)

- Липень 2010 (8)

- Червень 2010 (11)

- Травень 2010 (9)

- Квітень 2010 (1)

- Березень 2010 (3)

- Лютий 2010 (3)

- Січень 2010 (5)

- Грудень 2009 (4)

- Вересень 2009 (2)

- Серпень 2009 (1)

- Травень 2009 (1)

- Квітень 2009 (1)

lambo-cbto-admin

lambo-cbto-admin